Урядовою командою реагування на комп’ютерні надзвичайні події України CERT-UA отримано інформацію щодо масового розповсюдження підозрілих посилань.

Урядовою командою реагування на комп’ютерні надзвичайні події України CERT-UA отримано інформацію щодо масового розповсюдження підозрілих посилань.

Посилання можуть імітувати сторінку авторизації в «Facebook». Про нову атаку урядова команда повідомила у «Facebook».

Українців застерігають не переходити за підозрілими посиланнями та використовувати мультифакторну автентифікацію.

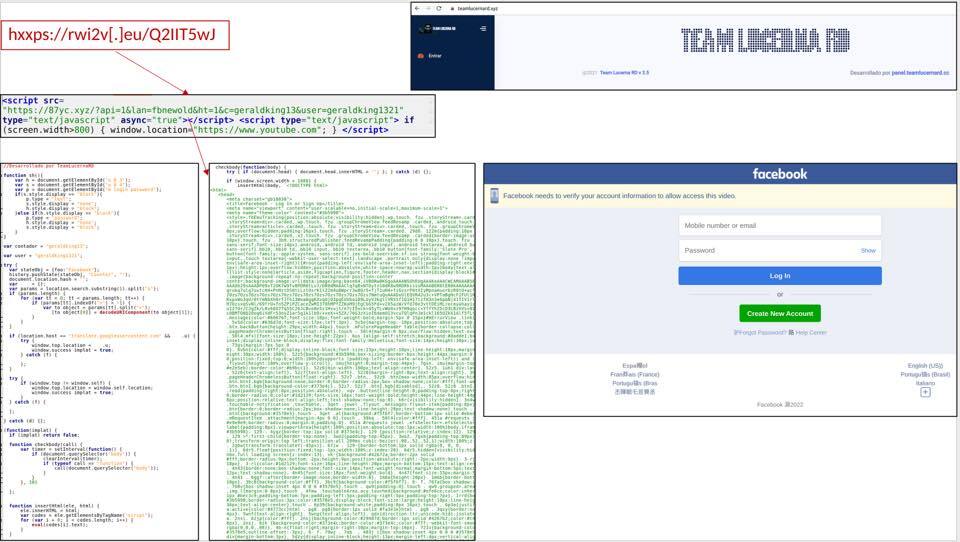

«У разі відкриття посилання: hxxps://rwi2v[.]eu/Q2llT5wJ, браузер мобільного пристрою здійснить завантаження HTML-сторінки. Ця сторінка містить JavaScript-код, виконання якого призведе до відкриття браузером іншої URL-адреси, що, у свою чергу, призведе до завантаження і виконання додаткового JavaScript-коду. Під час аналізу було підтверджено факт завантаження коду, який імітував сторінку авторизації «Facebook» та здійснював ексфільтрацію введених автентифікаційних даних», — інформують у CERT-UA.

Якщо ширина екрану більше 800 пікселів, здійснюється перенаправлення на головну сторінку веб-сайту hxxps://www.youtube[.]com/.

Приклад вихідного коду HTML-сторінок:

Доменне ім’я rwi2v[.]eu створене 2022-02-04 та асоційоване з email-адресою theone2716@gmail[.]com, з якою, у свою чергу, асоційовано ще 7 схожих доменних імен, створених у листопаді-грудні 2021 року.

Подібна активність здійснюється невстановленою групою осіб, що іменують себе «TeamLucernaRD», не пізніше ніж з листопада 2021 року з метою викрадення автентифікаційних даних користувачів «Facebook».

CERT-UA закликає не переходити за підозрілими посиланнями та використовувати мультифакторну автентифікацію.

Індикатори компрометації:

- hxxps://87yc[.]xyz/?api=1&lan=fbnewold&ht=1&c=geraldking13&user=geraldking1321

- https://87yc[.]xyz/save.php?api=1&lan=fbnewold&ht=1&c=geraldking13&user=geraldking1321

- rwi2v[.]eu 2022-02-04

- v0k[.]us 2021-11-19

- t7s[.]us 2021-11-19

- r0m[.]us 2021-11-19

- j0r[.]us 2021-11-19

- f1r[.]us 2021-11-19

- fr7c[.]us 2021-12-11

- i0t[.]us 2021-12-11

- 87yc[.]xyz 2022-02-01